Ustawodawstwo

Przepisy Ustawy o ochronie danych osobowych z dnia 29 sierpnia 1997 (Dz.U. 2015 poz. 2135 z późn.zm.) determinują szereg wymagań i obowiązków jakie spoczywają na systemach informatycznych przetwarzających dane osobowe oraz na administratorach danych osobowych (ADO) i administratorach bezpieczeństwa informacji (ABI).

W świetle ww. Ustawy, jako system informatyczny rozumie się zespół współpracujących ze sobą urządzeń, programów, procedur przetwarzania informacji i narzędzi programowych zastosowanych w celu przetwarzania danych. Natomiast, przetwarzaniem danych rozumie się jakiekolwiek operacje wykonywane na danych osobowych, takie jak zbieranie, utrwalanie, przechowywanie, opracowywanie, zmienianie, udostępnianie i usuwanie, a zwłaszcza te, które wykonuje się w systemach informatycznych.

W związku z powyższym, systemy klasy RCP i KD, jak i inne systemy informatyczne przetwarzające dane osobowe, powinny spełniać szereg wymogów, w tym te dotyczące zabezpieczeń poziomu technicznego programów pod kątem ochrony danych osobowych.

Niestety wielu krajowych dostawców i integratorów implementujących „budżetowe” rozwiązania, często nie zdaje sobie sprawy z powagi sytuacji i ewentualnych konsekwencji z tego wynikających, zarówno dla nich jak i podmiotów korzystających z rozwiązań, które nie spełniają wymogów Ustawy o ochronie danych osobowych.

Bezpieczeństwo środowiska bazodanowego

Profesjonalne rozwiązania służące ewidencji czasu pracy i kontroli dostępu najczęściej oparte są o bezpieczne, oczywiście przy odpowiedniej ich konfiguracji, relacyjne bazy danych Microsoft SQL, w przeciwieństwie do autorskich, plikowych baz danych, jak ma to miejsce w budżetowych, „pudełkowych” rozwiązaniach, których strukturę i zawartość można szybko odszyfrować i odczytać, przy użyciu łatwo dostępnych narzędzi.

Szyfrowanie połączenia pomiędzy aplikacją RCP/KD a bazą danych zapewnia środowisko MSSQL, które posiada mechanizmy umożliwiające szyfrowanie protokołu komunikacyjnego z użyciem 40-to lub 128-bitowego certyfikatu SSL (Secure Sockets Layer). Oczywiście, jeżeli ww. szyfrowanie samego protokołu komunikacyjnego byłoby zbyt „słabym” zabezpieczeniem, np. ze względu na wysokie wymogi poszczególnych korporacji, środowisko bazodanowe można osadzić na wirtualnym serwerze, z którym połączenie byłoby realizowane za pomocą bezpiecznego tunelu VPN (Virtual Private Network).

Polityka ochrony haseł

Skoncentrujmy się jednak na bezpieczeństwie dostępu do danych, w tym danych osobowych, poprzez dedykowane do tego aplikacje – oprogramowanie RCP i KD 5.0 Enterprise firmy Polsystem.

Logowanie użytkowników programu zabezpieczone jest hasłem. Ciekawą z punktu widzenia administratorów systemu RCP funkcjonalnością jest możliwość logowania do systemu bez podawania hasła użytkownika (z użyciem nazwy komputera – wykorzystując usługi Active Directory). Jeżeli natomiast uwierzytelnienie użytkowników odbywa się za pośrednictwem nazwy użytkownika (loginu) i hasła, administrator może włączyć w systemie restrykcyjną „politykę ochrony haseł” i wybrać spośród kilku dostępnych wariantów lub skonfigurować według własnego uznania zasady tworzenia i ochrony haseł. Mamy tutaj szereg konfigurowalnych możliwości takich jak: termin ważności hasła, jego minimalna długość, rodzaj i typ znaków jakie powinny zostać użyte czy nawet walidację nowych haseł z hasłami wcześniej użytymi.Rys. 1. Tworzenie reguł ochrony haseł

Administrator na etapie tworzenia użytkownika (operatora) oprogramowania może czy wręcz powinien z punktu widzenia ochrony danych osobowych, przypisać danego użytkownika do konkretnej osoby (z imienia i nazwiska). Jeżeli osoba, której konto w systemie tworzymy jest pracownikiem naszej organizacji, będzie dostępna na liście rozwijanej, co umożliwi jej szybkie przypisanie.Rys. 2. Administracja – przypisywanie operatora do właściciela konta

Dodatkowo, ze względów bezpieczeństwa system może kontrolować długość sesji użytkowników oprogramowania i jeżeli nie wykryje aktywności użytkownika przez określony czas, co może świadczyć o opuszczeniu stanowiska komputerowego przez osobę, automatycznie zakończy sesję użytkownika i wyloguje go z systemu, tak by niepowołane osoby nie miały dostępu do aplikacji – wymagane będzie wówczas ponowne uwierzytelnienia użytkownika z podaniem jego nazwy i hasła. Ponadto, jeżeli polityka haseł przewiduje kontrolę poprawności logowania użytkowników, operator oprogramowania, który popełni zdefiniowaną ilość błędów logowania, zostanie on zablokowany na określony czas lub do momentu ingerencji administratora.Rys. 3. Informacja o blokadzie konta w wyniku błędnej autoryzacji

Konfiguracja uprawnień

Dostęp użytkowników do funkcji programu RCP także może być ograniczony przez administratora. Ograniczenia mogą być nakładane na poszczególne funkcje jak np. przeglądanie, modyfikacja, wprowadzanie nowych danych, usuwanie, wydruki, itp., oraz operacje dostępne do wykonania. Ponadto można ograniczyć uprawnienia poszczególnych użytkowników do danych znajdujących się w systemie takich jak: pracownicy; harmonogramy; absencje czy okres przeglądania.

Po odpowiedniej konfiguracji uprawnień, Manager, Kierownik wydziału lub Mistrz produkcji może mieć dostęp tylko do danych pracowników, którzy mu podlegają. Oczywiście istnieje także możliwość połączenia uprawnień do pracowników w sposób automatyczny – w odniesieniu do hierarchicznej struktury zakładu. Wówczas po przypisaniu pracownika do wybranego wydziału lub grupy, osoba zarządzająca danym „zbiorem” pracowników otrzyma automatycznie uprawnienie do nowo dodanej osoby.

Rys. 4. Administracja – definiowanie ról użytkowników

Dostęp do danych osobowych i ich modyfikacja

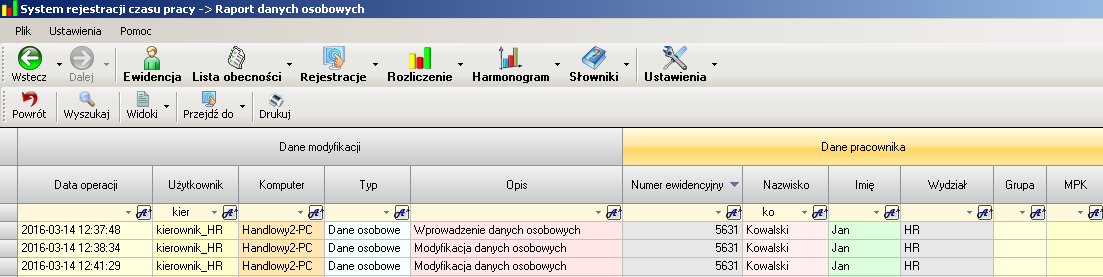

Operacje wykonywane przez operatorów oprogramowania są automatycznie zapisywane w bazie danych (logowane) zarówno na płaszczyźnie rozliczeń pracowników, za którymi idą kwestie finansowe (system umożliwia automatyczne generowanie listy pracowników z czasem przez nich przepracowanym w podziale na wymagane do naliczenia płac w systemie płacowym składniki rozliczeń), jak i na płaszczyźnie dostępu i modyfikacji danych osobowych. Dzięki temu, możliwe jest generowanie różnych raportów dot. dostępu i edycji różnych danych.

Z punktu widzenia administratorów bezpieczeństwa informacji (ABI) oraz administratorów danych osobowych (ADO), bardzo istotne będą raporty o dostępie użytkowników systemu do danych osobowych, oraz o wykonywanych przez nich operacjach na danych osobowych.

Rys. 5. Raport wprowadzonych zmian w danych osobowych

Rys. 6. Raport o udostępnieniu danych osobowych użytkownikom

Podsumowanie

Powyżej przedstawione funkcje oprogramowania RCP firmy Polsystem stanowią jedynie ułamek jego możliwości koncentrujący się głównie na szeroko rozumianym bezpieczeństwie danych.

Programowe narzędzia Polsystem zostały docenione przez wielu Klientów z różnych branż, zarówno jednostkach budżetowych jak i w sektorze przedsiębiorstw zatrudniających od kilkudziesięciu do kilku tysięcy osób. Jako kluczowe cechy rozwiązań Polsystem o których nie było mowy powyżej, należałoby wymienić chociażby:

- Zgodność ze zmianami przepisów Kodeksu Pracy.

- Obsługa wielu systemów pracy.

- Możliwość definiowania indywidualnych systemów rozliczania dla każdego pracownika.

- Obsługa różnych okresów rozliczeniowych, w tym także roczny okres rozliczeniowy czasu pracy.

- Szybkość działania – rozliczenie czasu pracy i generowanie raportu trwa do kilkunastu sekund, przy czym prędkość działania nie jest zależna od stacji roboczej a od serwera bazy danych RCP.

- Funkcjonalna nawigacja i proste w obsłudze, czytelne menu.

- Opcjonalna, anglojęzyczna wersja programu.

- Zarządzanie współdzielonymi profilami i widokami użytkownika.

- Predefiniowane panele informacyjne dla pracowników, poprzez aplikację WebInfo, dostępną przez przeglądarkę internetową.

- Import danych dotyczących pracowników z systemów HR np. lista pracowników i kody nieobecności.

- Eksport danych i raportów do systemów kadrowo-płacowych – także w oparciu o rozwiązania działające w trybie on-line.

Wspomniany powyżej program RCP 5.0 Enterprise jest podstawową aplikacją całego systemu. Jego funkcjonalność może zostać znacznie poszerzona poprzez rozbudowę o dodatkowe moduły takie jak np.:

- Zlecenia 5.0 – program do ewidencji i rozliczania operacji, zadań czy zleceń wykonywanych przez pracowników.

- Kontrola Dostępu 5.0 – zaawansowane oprogramowanie Kontroli Dostępu, które umożliwia między innymi:

- planowanie Stref bezpieczeństwa (także graficzne)

- poziomy uprawnień

- definiowanie Harmonogramów KD

- raportowanie ruchu osób i listy obecności dla potrzeb ewakuacyjnych

- Księga gości – jest modułem oprogramowania KD 5.0 i oferuje m.in. takie funkcjonalności jak:

- zarządzanie przepustkami dla gości i kontrahentów oraz ewidencja wydanych przepustek

- możliwość wydawania pracownikom kart tymczasowych

- ewidencję pojazdów poruszających się po obiekcie

- obsługa skanerów dokumentów tożsamości oraz czytników kart co znacznie skraca i upraszcza proces wydawania przepustek

- Kantyna – program przeznaczony jest do kontroli wydawania i zarządzania posiłkami wydawanymi na stołówce zakładowej. Pozwala w szybki i przyjazny sposób określać uprawnienia pracowników do posiłków oraz zarządzać ich wydawaniem.

- WebInfo – pełni funkcję kiosku informacyjnego, w którym pracownicy mogą sprawdzić takie dane jak ilość dostępnego urlopu, terminy badań i szkoleń, grafik jaki został im przydzielony, ich rozliczenia za miniony okres (w tym przepracowywane nadgodziny i ilość godzin do odbioru).

- e-WU (Elektroniczne Wnioski Urlopowe) jest w pełni elektronicznym narzędziem wspomagającym pracownika w samodzielnym planowaniu terminów urlopu oraz Dział Personalny i Kadrę zarządzającą w podejmowaniu decyzji dotyczących urlopów pracowników firmy.